Sophos Firewall : 3 vulnérabilités graves détectées

Sophos Firewall : 3 vulnérabilités graves détectées

Explorez les vulnérabilités du pare-feu Sophos CVE-2024-12727, CVE-2024-12728 et CVE-2024-12729. Informez-vous sur les risques tels que l'exécution de code à distance et l'injection SQL, ainsi que sur les stratégies clés d'atténuation, y compris l'application de correctifs, l'authentification multifacteur et les restrictions d'accès, pour rester en sécurité.

📖 Temps de lecture estimé : 3 minutes

Content

Sophos Ltd. est une entreprise britannique de logiciels et matériel de sécurité. Elle développe et commercialise des services de sécurité gérés et des logiciels et matériels de cybersécurité, tels que la détection et réponse gérées, la réponse aux incidents et la sécurité des points finaux.

Sophos a présenté son travail d'investigation grâce à sa célèbre opération Pacific Rim. Pendant cinq ans, cette initiative a approfondi les groupes basés en Chine qui visaient leurs pare-feux. Ils ont découvert des tactiques évolutives impliquant des botnets, de nouvelles failles et des logiciels malveillants personnalisés. De plus, ils se sont associés à des organisations mondiales de cybersécurité pour identifier les activités et renforcer les stratégies de défense.

Pare-feu Sophos est alimenté par SFOS (Sophos Firewall Operating System), conçu spécifiquement pour le matériel pare-feu XGS.

Le pare-feu XGS, suivant les séries XG et SG, intègre à la fois matériel et logiciel pour fournir une sécurité réseau via une console d'administration web.

Il peut être configuré comme un appareil physique sur votre site ou dans des environnements virtuels et cloud. Cela vous offre une flexibilité pour différents systèmes.

Plusieurs vulnérabilités ont été découvertes dans le pare-feu Sophos, dont la plus grave pourrait permettre une exécution de code à distance. L'exploitation réussie de ces vulnérabilités pourrait permettre un accès non autorisé au système. En fonction des privilèges associés au système, un attaquant pourrait alors visualiser, modifier ou supprimer des données.

Aperçu des vulnérabilités

Voici les différentes vulnérabilités Sophos récemment découvertes dans le pare-feu Sophos :

CVE-2024-12727 Une vulnérabilité d'injection SQL pré-authentification

CVE-2024-12728 Une vulnérabilité de crédentials qui permet potentiellement un accès via SSH

CVE-2024-12729 Une vulnérabilité d'injection de code post-authentification permettant l'exécution de code à distance

Détails de CVE-2024-12727 Une vulnérabilité d'injection SQL pré-authentification dans la fonction de protection des courriels permettant l'accès à la base de données de reporting du pare-feu Sophos pourrait conduire à une exécution de code à distance, si une configuration spécifique de Secure PDF eXchange (SPX) est activée en combinaison avec le pare-feu fonctionnant en mode haute disponibilité (HA).

Un chercheur en sécurité externe a trouvé le problème affectant environ 0,05 % des appareils et l'a signalé de façon responsable à Sophos par le biais de leur programme de récompenses de bugs.

Le terme "pré-authentification" signifie que l'attaquant n'a pas besoin d'être authentifié pour effectuer l'attaque. L'injection SQL, parfois abrégée en SQLi, est un type de vulnérabilité où un attaquant utilise un morceau de code SQL (Structured Query Language) pour manipuler une base de données et accéder à des informations potentiellement importantes, par exemple en l'insérant via l'entrée de page Web, C'est l'une des techniques de piratage Web les plus courantes. Une exécution de code à distance signifie simplement que l'attaquant peut exécuter des commandes malveillantes sur le système à distance.

Un attaquant pourrait accéder à la base de données de reporting et acquérir ainsi des informations sensibles, mais l'exploitation devient encore plus dangereuse lorsqu'une configuration spécifique de Secure PDF eXchange (SPX) est activée. SPX (Secure PDF eXchange) est une fonction qui chiffre les pièces jointes des courriels avant de les envoyer, garantissant que seuls les destinataires autorisés peuvent les visualiser, si SPX est configuré d'une manière spécifique en combinaison avec le pare-feu fonctionnant en mode haute disponibilité (HA), l'attaquant peut augmenter leur accès de simplement lire des données à exécuter en fait un code à distance arbitraire sur le pare-feu.

Détails des vulnérabilités

Détails de CVE-2024-12727

La phrase de passe SSH suggérée et non aléatoire pour l'initialisation du cluster haute disponibilité (HA) est restée active après l'achèvement du processus d'établissement de HA, exposant potentiellement un compte système privilégié sur le pare-feu Sophos si SSH est activé, affectant environ 0,5 % des appareils. Le problème a été découvert par Sophos lors de tests de sécurité internes.

Les attaquants pourraient tenter d'accéder au système de pare-feu Sophos en essayant de deviner le mot de passe par défaut avec un outil comme john-the-ripper, hydra ou hashcat puis en initiant une connexion SSH. Si la connexion est établie, l'attaquant aurait accès.

Détails de CVE-2024-12729

Une vulnérabilité d'injection de code post-authentification dans le portail utilisateur permet aux utilisateurs authentifiés d'exécuter du code à distance dans le pare-feu Sophos antérieur à la version 21.0 MR1 (21.0.1).

"Post-authentification" signifie que l'attaquant doit disposer de crédentials valides (obtenus par hameçonnage, réutilisation des crédentials ou crédentials faibles et devinables) et doit se connecter au système (dans ce cas, le portail utilisateur du pare-feu Sophos) avant d'exploiter la vulnérabilité. L'injection de code se produit lorsqu'un attaquant peut insérer et exécuter son propre code sur un système.

Après s'être connecté, l'attaquant peut exploiter une vulnérabilité spécifique dans le code du portail utilisateur. Cette faille gère incorrectement l'entrée utilisateur, permettant à l'attaquant d'insérer du code ou des commandes malveillantes.

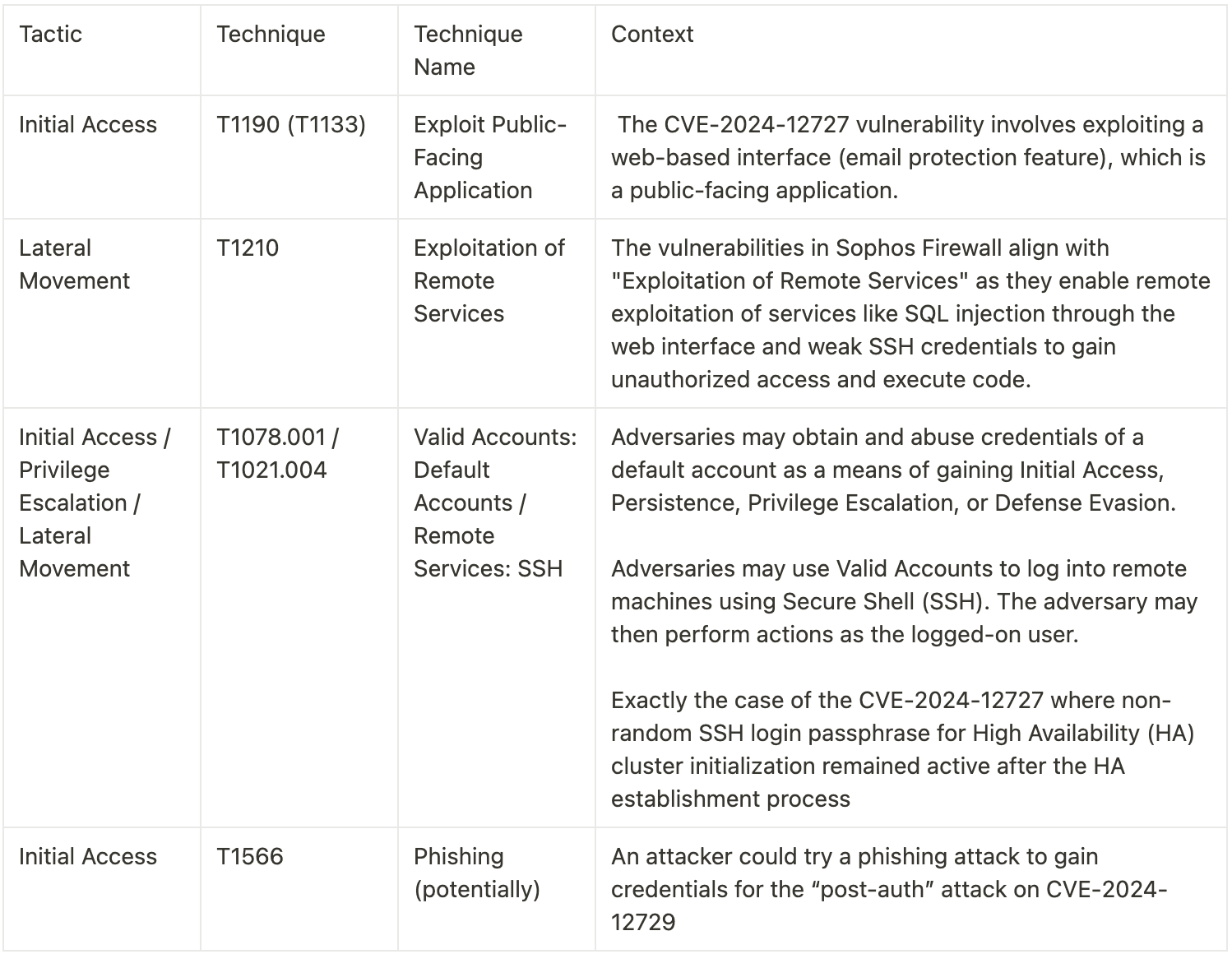

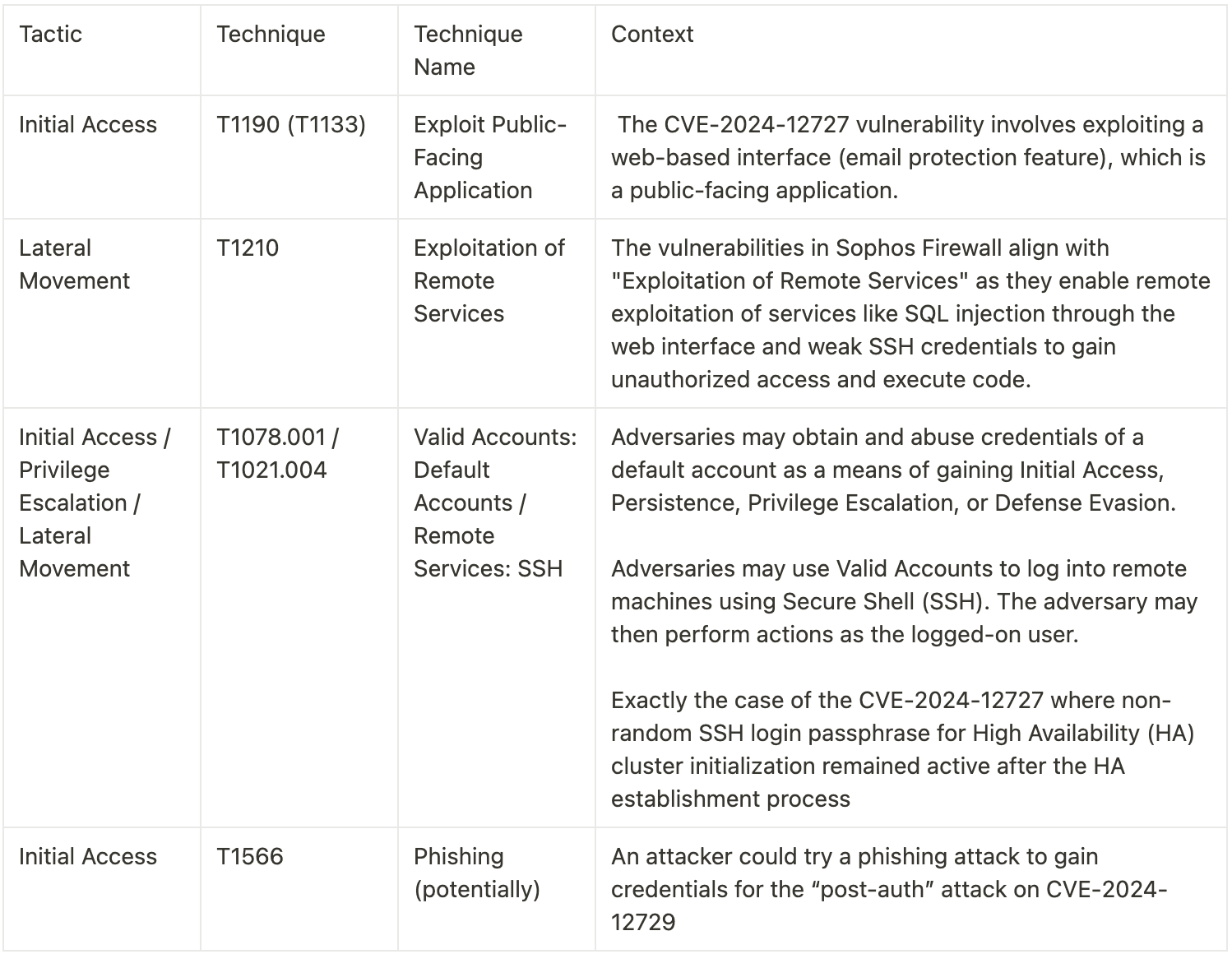

Cartographie MITRE ATT&CK et Cyber Kill Chain

Atténuations

Limiter l'accès au portail utilisateur et à la console d'administration aux adresses IP de confiance ou aux réseaux internes uniquement.

Éviter d'exposer ces interfaces à Internet public sauf si absolument nécessaire.

Appliquer des politiques de mots de passe forts

Défenses contre les attaques par force brute telles que :

Attempts de connexion limités

MFA pour tous les utilisateurs

Désactiver SPX (Secure PDF eXchange) et HA si non requis

Utiliser VLANs et d'autres techniques de segmentation pour limiter le mouvement latéral en cas de compromission.

Surveillance des comportements des utilisateurs pour détecter l'utilisation suspecte des commandes

Recommandations spécifiques de Sophos :

Appliquer les mises à jour appropriées fournies par Sophos aux systèmes vulnérables immédiatement après les tests appropriés.

CVE-2024-12728

Pour atténuer le problème de la phrase de passe SSH (utilisée lors de l'implantation des ports HA) restant active, les clients peuvent s'assurer que :

L'accès SSH est restreint uniquement à la liaison HA dédiée qui est physiquement séparée, et/ou

HA est reconfigurée en utilisant une phrase de passe personnalisée suffisamment longue et aléatoire

Sophos recommande de désactiver l'accès WAN via SSH en suivant les meilleures pratiques d'accès aux appareils et d'utiliser plutôt VPN et/ou Sophos Central pour un accès et une gestion à distance.

CVE-2024-12729

Les clients peuvent se protéger des attaquants externes en s'assurant que leur portail utilisateur et Webadmin ne sont pas exposés au WAN.

Sophos recommande de désactiver l'accès WAN au portail utilisateur et à Webadmin en suivant les meilleures pratiques d'accès aux appareils et d'utiliser plutôt VPN et/ou Sophos Central pour un accès et une gestion à distance.

Résumé

Les dernières découvertes sur les vulnérabilités du pare-feu Sophos soulignent des risques significatifs en matière de cybersécurité pour les organisations. Les vulnérabilités—CVE-2024-12727, CVE-2024-12728, et CVE-2024-12729 — peuvent entraîner une exécution de code à distance et un accès non autorisé.

CVE-2024-12727 implique une vulnérabilité d'injection SQL pré-authentification qui peut exposer des données sensibles, surtout avec certaines configurations comme Secure PDF eXchange (SPX). CVE-2024-12728 souligne l'importance de pratiques de mot de passe SSH solides pour prévenir un accès non autorisé. CVE-2024-12729 montre le risque de l'injection de code post-authentification qui pourrait être exploitée par des utilisateurs authentifiés.

Les organisations utilisant le pare-feu Sophos doivent agir pour appliquer les correctifs, restreindre l'accès aux interfaces critiques, appliquer des politiques de mot de passe et mettre en œuvre des mesures de sécurité supplémentaires telles que l'authentification à plusieurs facteurs (MFA). Rester proactif en matière de cybersécurité aidera à protéger les réseaux contre les menaces.

Aperçu des vulnérabilités

Voici les différentes vulnérabilités Sophos récemment découvertes dans le Sophos Firewall :

CVE-2024-12727 Une vulnérabilité d'injection SQL sans authentification préalable

CVE-2024-12728 Une vulnérabilité des identifiants permettant potentiellement un accès par SSH

CVE-2024-12729 Une vulnérabilité d'injection de code post-authentification permettant une exécution de code à distance (RCE)

Détails du CVE-2024-12727 Une vulnérabilité d'injection SQL sans authentification préalable dans la fonction de protection des emails permettant l'accès à la base de données de rapport de Sophos Firewall pourrait mener à l'exécution de code à distance, si une configuration spécifique de Secure PDF eXchange (SPX) est activée en combinaison avec le pare-feu fonctionnant en mode Haute Disponibilité (HA).

Un chercheur en sécurité externe a trouvé le problème affectant environ 0,05 % des appareils et l'a signalé de manière responsable à Sophos via leur programme de récompense de bug bounty.

Le terme "sans authentification préalable" signifie que l'attaquant n'a pas besoin d'être authentifié pour effectuer l'attaque. L'injection SQL, parfois abrégée en SQLi, est un type de vulnérabilité où un attaquant utilise un bout de code SQL (Structured Query Language) pour manipuler une base de données et accéder à des informations potentiellement importantes par une saisie via une page web par exemple, C'est l'une des techniques de piratage web les plus courantes. Une Exécution de Code à Distance signifie simplement que l'attaquant peut exécuter des commandes malveillantes sur le système à distance.

Un attaquant pourrait accéder à la base de données de rapport et de la même manière acquérir des informations sensibles, mais l'exploit devient encore plus dangereux lorsque qu'une configuration spécifique de Secure PDF eXchange (SPX) est activée. SPX (Secure PDF eXchange) est une fonction qui chiffre les pièces jointes des emails avant de les envoyer, garantissant que seuls les destinataires autorisés peuvent les consulter, si SPX est configuré d'une façon spécifique en combinaison avec le pare-feu en mode Haute Disponibilité (HA), l'attaquant peut escalader son accès d'une simple lecture des données à une véritable exécution de code à distance sur le pare-feu.

Détails des vulnérabilités

Détails du CVE-2024-12727

La phrase de passe SSH suggérée et non aléatoire pour l'initialisation du cluster Haute Disponibilité (HA) est restée active après l'achèvement du processus d'établissement HA, exposant potentiellement un compte système privilégié sur le Sophos Firewall si SSH est activé, affectant environ 0,5 % des appareils. Le problème a été découvert par Sophos lors de tests de sécurité internes.

Les attaquants pourraient tenter d'accéder au système Sophos Firewall en essayant de deviner le mot de passe par défaut avec un outil comme john-the-ripper, hydra ou hashcat, puis en initiant une connexion SSH. Si la connexion est établie, l'attaquant obtiendrait l'accès.

Détails du CVE-2024-12729

Une vulnérabilité d'injection de code post-authentification dans le Portail Utilisateur permet aux utilisateurs authentifiés d'exécuter du code à distance dans les versions de Sophos Firewall antérieures à la version 21.0 MR1 (21.0.1).

"Post-authentification” signifie que l'attaquant doit avoir des identifiants valides (obtenus par hameçonnage, réutilisation d'identifiants ou identifiants faibles & déductibles) et doit se connecter au système (dans ce cas, le Portail Utilisateur du Sophos Firewall) avant d'exploiter la vulnérabilité. L'injection de code se produit lorsqu'un attaquant peut insérer et exécuter son propre code sur un système.

Après s'être connecté, l'attaquant peut exploiter une vulnérabilité spécifique dans le code du Portail Utilisateur. Ce défaut gère mal les entrées utilisateur, permettant à l'attaquant d'insérer un code ou des commandes malveillants.

Cartographie Mitre ATT&CK et Cyber Kill Chain

Atténuations

Limiter l'accès au Portail Utilisateur et à la Console d'Administration aux adresses IP de confiance ou aux réseaux internes uniquement.

Éviter d'exposer ces interfaces à Internet public sauf si absolument nécessaire.

Appliquer des politiques de mots de passe robustes

Défenses contre les attaques par force brute telles que :

Nombre limité de tentatives de connexion

MFA pour tous les utilisateurs

Désactiver SPX (Secure PDF eXchange) et HA si non requis

Utiliser des VLAN et d'autres techniques de segmentation pour limiter les mouvements latéraux en cas de compromission.

Surveillance des comportements des utilisateurs pour détecter l'utilisation de commandes suspectes

Recommandations spécifiques de Sophos :

Appliquer les mises à jour appropriées fournies par Sophos aux systèmes vulnérables immédiatement après les tests nécessaires.

CVE-2024-12728

Pour atténuer le problème du mot de passe SSH (utilisé lors du déploiement des ports HA) qui reste actif, les clients peuvent s'assurer que :

L'accès SSH est limité au seul lien HA dédié qui est physiquement séparé, et/ou

HA est reconfiguré avec une phrase secrète suffisamment longue et aléatoire

Sophos recommande de désactiver l'accès WAN via SSH en suivant les meilleures pratiques d'accès à l'appareil et d'utiliser plutôt VPN et/ou Sophos Central pour l'accès et la gestion à distance.

CVE-2024-12729

Les clients peuvent se protéger contre les attaquants externes en s'assurant que leur Portail Utilisateur et Webadmin ne soient pas exposés au WAN. Sophos recommande de désactiver l'accès WAN au Portail Utilisateur et Webadmin en suivant les meilleures pratiques d'accès à l'appareil et d'utiliser plutôt VPN et/ou Sophos Central pour l'accès et la gestion à distance.

Résumé

Les récentes découvertes concernant les vulnérabilités du pare-feu Sophos soulignent des risques importants en cybersécurité pour les organisations. Les vulnérabilités — CVE-2024-12727, CVE-2024-12728 et CVE-2024-12729 — peuvent entraîner l'exécution de code à distance et un accès non autorisé.

CVE-2024-12727 concerne une vulnérabilité d'injection SQL pré-authentification qui peut exposer des données sensibles, notamment avec certaines configurations comme Secure PDF eXchange (SPX). CVE-2024-12728 souligne l'importance des pratiques solides en matière de mots de passe SSH pour prévenir l'accès non autorisé. CVE-2024-12729 montre le risque d'une injection de code post-authentification qui pourrait être exploitée par des utilisateurs authentifiés.

Les organisations utilisant le pare-feu Sophos devraient prendre des mesures pour appliquer les correctifs, restreindre l'accès aux interfaces critiques, appliquer des politiques de mot de passe, et mettre en œuvre des mesures de sécurité supplémentaires comme l'authentification multi-facteurs (AMF). Rester proactif en matière de cybersécurité aidera à protéger les réseaux contre les menaces.