Analysez le malware FrostyGoop et son rôle contesté dans l'incident de chauffage de Lviv en 2024. Explorez les analyses techniques, les contre-arguments de SCADASEC et les comparaisons avec des malwares ICS connus pour évaluer son impact réel et sa sophistication.

Content

Ce guide offre une analyse comparative des scripts malveillants FrostyGoop, en passant en revue les conclusions d'un rapport de sécurité ICS de premier plan et les discussions au sein de la communauté de sécurité ICS. FrostyGoop, un ensemble de scripts associés aux environnements ICS, a récemment fait l'objet d'analyses suite à des rapports divergents d'experts en cybersécurité. Alors que certains experts caractérisent FrostyGoop comme une attaque sophistiquée ciblant les ICS et liée à un groupe russe, des opinions partagées dans la liste de diffusion SCADASEC suggèrent une perspective différente.

Notre analyse indépendante indique que FrostyGoop manque des caractéristiques avancées typiquement observées dans les logiciels malveillants parrainés par des États. Bien que FrostyGoop puisse posséder des capacités perturbatrices, sa sophistication globale ne correspond pas à celle d'autres logiciels malveillants ciblant les ICS, ce qui suggère que son niveau de menace devrait être réévalué. De plus, la revendication selon laquelle les appareils ENCO étaient ciblés ne peut pas être confirmée, car l'échantillon semble être un client Modbus générique avec des fonctionnalités limitées, manquant de preuves concluantes d'implication dans l'incident ukrainien. Une enquête plus approfondie sur la véritable nature de FrostyGoop est nécessaire pour comprendre pleinement ses implications pour la cybersécurité des ICS.

Qu'est-ce que FrostyGoop ?

FrostyGoop est un type rare de malware spécifiquement conçu pour cibler les ICS. Selon certains experts en cybersécurité, il s'agit du neuvième malware de ce type, rejoignant Trisis (Triton), CrashOverride (Industroyer), BlackEnergy2, Havex, Stuxnet, Industroyer2, PipeDream et Fuxnet. Développé soi-disant par l'équipe Sandworm, un groupe APT parrainé par l'État russe, FrostyGoop aurait été conçu pour perturber les OT en exploitant les vulnérabilités des réseaux ICS.

Une entreprise de sécurité ICS a affirmé que FrostyGoop utilise des communications Modbus TCP, est écrit en Golang et est compilé pour les systèmes Windows. Cela le rend particulièrement adapté aux environnements ICS où ces protocoles de communication et plateformes sont courants.

Aperçu de l'événement : Les systèmes de chauffage de Lviv

En janvier 2024, une entreprise de sécurité ICS de premier plan a signalé une cyberattaque sur l'infrastructure de chauffage de Lviv, prétendument menée en utilisant le malware FrostyGoop. Elle a attribué l'attaque au malware FrostyGoop « un malware lié à la Russie a été utilisé lors d'une cyberattaque en janvier 2024 pour couper le chauffage de plus de 600 immeubles d'habitation à Lviv, en Ukraine, pendant deux jours par des températures inférieures à zéro. » Les attaquants auraient obtenu un accès initial en exploitant des vulnérabilités dans les routeurs externes et auraient « déclassé le firmware sur les contrôleurs ENCO, déployant une version sans capacités de surveillance », entraînant une interruption de chauffage.

Cependant, SCADASEC présente un récit différent basé sur des sources ukrainiennes officielles, affirmant que seuls 324 Unités de Chauffage Individuelles (UCI) ont été touchées, et non 600 immeubles, et que « l'approvisionnement en chaleur a été rétabli en 6 heures à 50 % et en 13 heures à 100 %, et non les 48 heures revendiquées dans le rapport. » SCADASEC remet également en question le rôle des appareils ENCO dans cet incident. Selon SCADASEC, les appareils ENCO sont principalement utilisés pour lire les données des compteurs de chaleur et transmettre les données de statut à un serveur central, sans preuve de leur implication dans le contrôle des processus physiques. Cette fonction est soutenue par le Document de Spécification Technique, qui décrit leur but et leurs capacités.

De plus, SCADASEC fait valoir qu'il n'y a aucune mention de ces appareils prenant en charge le protocole Modbus pour des fonctions de contrôle, bien que les données des compteurs puissent potentiellement être converties de Mbus à Modbus à des fins de transmission - mais uniquement pour transférer des données de relevés. Cela suggère, selon SCADASEC, que les appareils ENCO, s'ils étaient impliqués, ont joué un rôle limité qui pourrait ne pas correspondre au scénario d'attaque proposé dans le rapport de renseignement sur les menaces de la société de sécurité ICS. Des détails supplémentaires sur les types d'appareils ENCO vendus en Ukraine, tels que des enregistreurs de données avec des modems GPRS, soutiennent cette interprétation. Par exemple, la liste d'appareils Elmisto ENCO montre que ces appareils sont principalement destinés à l'enregistrement de données plutôt qu'au contrôle direct des systèmes de chauffage.

SCADASEC affirme également qu'il n'y a aucune preuve directe confirmant que les appareils ENCO ont été ciblés ou affectés lors de l'incident. Ils soulignent que le seul lien avec les appareils ENCO provient d'une adresse IP codée en dur trouvée dans un fichier de configuration sur VirusTotal, qui pointe vers un appareil ENCO en Roumanie - pas à Lviv. En outre, selon SCADASEC, il n'y a pas d'appareils ENCO exposés à Lviv, d'après les scans Shodan, suggérant qu'ils n'ont jamais été en ligne ou exposés dans cette région selon le rapport de suivi SCADASEC.

Le maire de Lviv, Andriy Sadovyi, a reconnu l'incident, le décrivant comme une « défaillance », tout en ajoutant, « il y a une suspicion d'ingérence externe dans le système de travail de l'entreprise, qui est actuellement en cours d'enquête. » Cette ambiguïté souligne le caractère contesté de l'événement et les récits divergents présentés par l'entreprise de sécurité ICS et SCADASEC.

Ce livre blanc explore :

Aperçu de l'événement

Analyse technique

Analyse statique et dynamique

Cartographie MITRE ATT&CK et analyse de la chaîne de destruction cyber

Stratégies d'atténuation MITRE

Analyse comparative avec les logiciels malveillants ICS connus

Comparaison de FrostyGoop avec des logiciels malveillants ICS connus

Conclusion

Les caractéristiques de FrostyGoop, telles que son absence de charges utiles multi-étapes, de mécanismes d'auto-propagation et de spécificité dans la manipulation des protocoles, peuvent suggérer un profil de menace différent par rapport aux autres logiciels malveillants connus ciblant les ICS comme Stuxnet, Triton et CrashOverride. Bien qu'il puisse avoir des capacités perturbatrices dans un environnement non protégé, son manque global de sophistication suggère qu'il n'est pas dans la même catégorie que ces menaces plus avancées.

Une enquête plus approfondie est nécessaire pour déterminer si FrostyGoop représente une tentative d'acteur menaçant sans grande sophistication pour cibler les ICS, ou s'il s'agit simplement d'un outil expérimental de bas niveau avec un impact réel limité.

Contrepoints de SCADASEC et analyse plus approfondie

Selon SCADASEC, « l'échantillon découvert est un client Modbus générique capable de lire et d'écrire des sorties analogiques (essentiellement des valeurs de 0 à 100 %). » Cela concorde avec nos conclusions, qui suggèrent que le malware est plus un outil basique qu'une arme sophistiquée. SCADASEC souligne également que le lien avec les appareils ENCO est ténu, notant, « la seule relation avec les appareils ENCO… est l'adresse IP en Roumanie », ce qui jette un doute sur l'implication du malware dans l'incident de Lviv.

Note de prudence

Bien que FrostyGoop puisse avoir un potentiel perturbateur limité dans des environnements non protégés, les preuves actuelles ne soutiennent pas les affirmations selon lesquelles il aurait été impliqué dans l'incident de Lviv ou que les appareils ENCO aient été ciblés. Une enquête supplémentaire est requise pour comprendre pleinement son origine et son but.

Références

Introduction à FrostyGoop

FrostyGoop est un type de malware spécialement conçu pour cibler les systèmes de contrôle industriels (ICS). Selon Dragos, c'est le neuvième malware connu ciblant les ICS, rejoignant les rangs de Trisis (Triton), CrashOverride (Industroyer), BlackEnergy2, Havex, Stuxnet, Industroyer2, PipeDream et Fuxnet. Développé, prétendument, par l'équipe Sandworm, un groupe russe de menaces persistantes avancées (APT) sponsorisé par l'État, FrostyGoop est censé perturber la technologie opérationnelle (OT) en exploitant les vulnérabilités des réseaux ICS.

Vue d'ensemble de l'incident : L'attaque sur les systèmes de chauffage de Lviv

En janvier 2024, Dragos a signalé une cyberattaque sur l'infrastructure de chauffage de Lviv, prétendument réalisée à l'aide du malware FrostyGoop. Dragos a affirmé que l'attaque avait entraîné la perturbation du chauffage pour plus de 600 immeubles d'appartements à Lviv, en Ukraine, pendant des températures inférieures à zéro. Cependant, SCADASEC a présenté un récit différent, en déclarant que seuls 324 unités de chauffage individuelles (UHI) ont été affectées et que l'approvisionnement en chauffage a été rétabli en 13 heures, et non pas en 48 heures comme l'affirmait Dragos.

Analyse Technique de FrostyGoop

Résumé du Rapport Dragos

Le rapport Dragos décrit les capacités de FrostyGoop, y compris son utilisation des communications Modbus TCP, sa programmation en Golang, et sa compilation pour les systèmes Windows. Le logiciel malveillant est capable de lire et écrire dans les registres des dispositifs ICS, d'accepter des arguments d'exécution en ligne de commande, et d'utiliser des fichiers de configuration pour spécifier les adresses IP cibles et les commandes Modbus.

Méthodologie d'Analyse Indépendante

Pour vérifier les affirmations faites dans le rapport Dragos, une analyse indépendante a été menée à partir d'échantillons fournis par VXunderground. La méthodologie comprenait la collecte et la vérification des échantillons, l'analyse statique et dynamique, ainsi que le reverse engineering à l'aide de Ghidra, un outil de rétro-ingénierie open-source développé par la NSA.

Analyse Statique et Dynamique

L'analyse a révélé que FrostyGoop manque d'obfuscation, une technique couramment utilisée par les logiciels malveillants avancés pour échapper à la détection. Le logiciel malveillant fonctionne principalement comme un client Modbus générique, capable de lire et écrire des sorties analogiques mais incapable d'interagir avec des entrées/sorties numériques ou de manipuler des processus ICS spécifiques.

Rétro-ingénierie

La rétro-ingénierie avec Ghidra a confirmé que FrostyGoop ne dépend pas des bibliothèques typiquement utilisées dans les logiciels malveillants avancés, telles que celles pour les attaques réseau, la communication cryptée ou les cadres d'exploitation. Les paramètres de compilation sont standard, sans signe de falsification ou de techniques d'évasion.

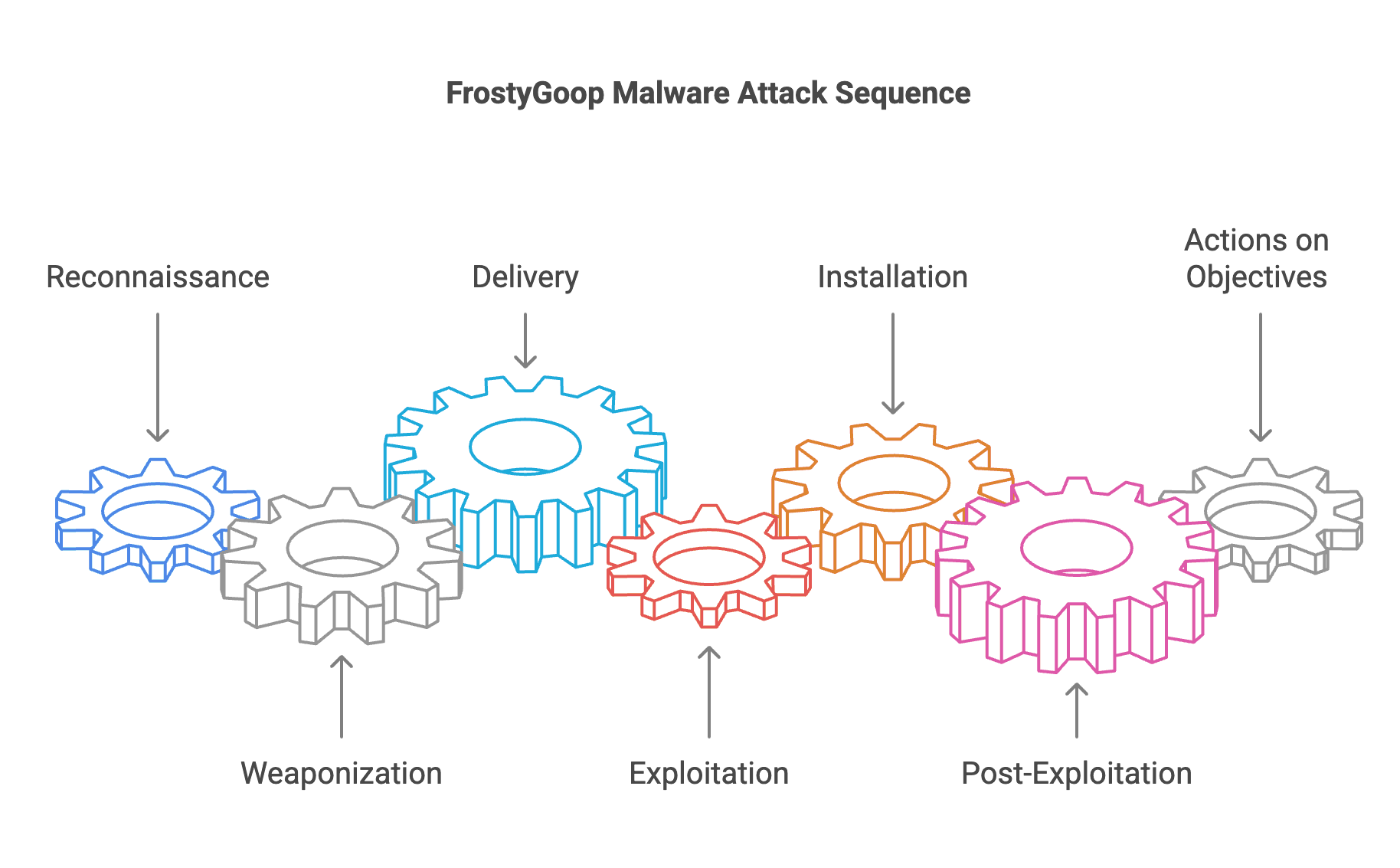

Cartographie MITRE ATT&CK et Analyse de la Cyber Kill Chain

Tactiques et Techniques

Le cadre MITRE ATT&CK et la Cyber Kill Chain fournissent des moyens structurés pour analyser les tactiques, techniques et procédures (TTP) potentielles associées au malware FrostyGoop. L'analyse inclut des tactiques telles que la reconnaissance, l'armement, la livraison, l'exploitation, l'installation, la post-exploitation et les actions sur les objectifs.

Répartition par Phases de la Cyber Kill Chain

Reconnaissance (Accès Initial): Les attaquants ont probablement utilisé des ports ouverts ou des dispositifs mal configurés pour obtenir un accès initial.

Armement: Aucune technique spécifique identifiée, indiquant un manque de caractéristiques sophistiquées pour l'armement.

Livraison: Les attaquants pourraient utiliser des identifiants par défaut ou des comptes valides pour se déplacer latéralement dans l'environnement ICS.

Exploitation: Le malware pourrait modifier les opérations normales en lisant et écrivant dans les registres des dispositifs ICS et en envoyant des commandes Modbus non autorisées.

Installation: Le malware pourrait manipuler les images d'entrée/sortie pour tromper les opérateurs ou les systèmes automatisés.

Post-Exploitation (Commande et Contrôle): Le malware pourrait entraver la surveillance en dégradant le firmware ou en corrompant les flux de données et s'emparer du contrôle des commandes pour empêcher les interventions légitimes des opérateurs.

Actions sur les Objectifs: Le malware vise à perturber les services en dégradant la performance des systèmes ICS et en manipulant les mécanismes de sécurité pour créer des situations dangereuses.

Atténuations

Pour se défendre contre des attaques comme l'attaque hypothétique FrostyGoop, les organisations devraient considérer les atténuations suivantes :

Segmentation du Réseau : Mettre en œuvre une segmentation du réseau pour isoler les réseaux ICS critiques des autres réseaux.

Surveillance du Réseau : Surveiller en continu le trafic réseau pour détecter les schémas inhabituels.

LAN Démilitarisé (DLAN) : Déployer des DMZ logiciels réduits devant chaque LAN pour renforcer la sécurité.

Contrôle d'Accès Strict et MFA : Appliquer des mesures de contrôle d'accès strictes, y compris l'authentification multi-facteurs (MFA).

Réponse aux Incidents : Développer et maintenir un Plan de Réponse aux Incidents (IRP) adapté aux environnements ICS.

SOC, SIEM et Solutions EDR : Déployer une suite complète d'outils de sécurité, incluant un Centre des Opérations de Sécurité (SOC), Gestion des Informations et Événements de Sécurité (SIEM), et Détection et Réponse aux Points Finaux (EDR).

Analyse Comparative avec les Malwares ICS Connus

Stuxnet

Stuxnet a utilisé plusieurs failles zero-day pour infecter des PLC Siemens spécifiques utilisés dans les installations d'enrichissement nucléaire en Iran. Il employait une charge utile multi-étapes, lui permettant d'accéder furtivement, de se propager à travers les réseaux, de reprogrammer des contrôleurs, et de saboter les opérations des centrifugeuses.

Trisis (Triton)

Triton a spécifiquement ciblé les systèmes instrumentés de sécurité (SIS) dans une usine pétrochimique, cherchant à causer des dommages physiques en manipulant les contrôles de sécurité conçus pour prévenir des conditions dangereuses.

CrashOverride (Industroyer)

CrashOverride a été conçu pour cibler les sous-stations électriques en manipulant plusieurs protocoles de communication industrielle. Le malware avait des modules spécialement créés pour communiquer avec et contrôler différents types de dispositifs ICS.

Points Clés

FrostyGoop manque des fonctionnalités avancées qui caractérisent les malwares ICS bien connus comme Stuxnet, Triton, et CrashOverride. Sa fonction client Modbus basique et l'absence de charges utiles multi-étapes, de mécanismes auto-propagateurs, et de spécificité de manipulation de protocoles suggèrent un profil de menace différent.

Autres articles de blog de Trout